|

.png)

W przygotowaniu

nr 5-6(25-26) 2017

dostępny

po 29.12.2017

Wydanie aktualne

nr 3-4(23-24) 2017

dostępny w pdf, wydanie

flash

tutaj

Wydania

archiwalne

nr 1-2(21-22) 2017

dostępny w pdf, wydanie

flash

tutaj

nr 1-2(19-20) 2015

dostępny w pdf, wydanie

flash

tutaj

2014_miniatur.png)

numer 1(18) 2014

dostępny w pdf, wydanie

flash

tutaj

2013_sm.png)

numer 1(17)

2013

dostępny w pdf, wydanie flash

tutaj

_covsmall.gif)

numer 1(16) 2012

dostępny

w

archiwum

2011_cover_small_ok.gif)

numer 1(15) 2011

dostępny

w

archiwum

cov_small.gif)

numer 4(14) 2010

HD dostępny

w archiwum

2010_cover_sma.gif)

numer 3(13) 2010

HD dostępny

w archiwum

2010small.gif)

numer 2(12) 2010

dostępny

w archiwum

2010_rgb_sm.gif)

numer 1(11) 2010 dostępny

w archiwum

(...)

|

Piątek, 24.10.2014 r.

Systemy CAD w prywatnej sieci?

Jak bezpiecznie i samodzielnie zbudować taką sieć... Cz. I

Zapewne

większość wewnętrznych sieci komputerowych w firmach jest

zabezpieczona przed dostępem ze strony Internetu.

Zabezpieczenia są mniej lub bardziej radykalne, ale w

konsekwencji mogą ucierpień na tym zwykli użytkownicy. Do

momentu, gdy pracują w sieci wewnętrznej wszystko jest dobrze,

ale problem pojawia się, gdy wyjeżdżają w delegację np. z

laptopem i potrzebują dostępu do plików dwg. Jeśli nie

skopiowali wcześniej plików do laptopa, to powstaje duży

problem. Przesyłanie plików mailem? Hmm, niezbyt dobry pomysł.

Co w momencie gdy pliki wewnątrz firmy się ciągle zmieniają, a

my potrzebujemy podglądnąć najnowszą wersję? Serwer licencji

jest w sieci wewnętrznej i nie możemy uzyskać licencji, będąc

np. na lotnisku, korzystając z niezabezpieczonej sieci

bezprzewodowej...

Autor: Dariusz Matuszek, Usługi

Informatyczne „Szansa”

Usługi w chmurze są coraz

bardziej popularne (rozwiniemy ten temat szczegółowo w

dalszych artykułach), ale załóżmy, że – jeszcze nie korzystamy

z chmury. Czy jest zatem jakiś sposób, aby posiadać bezpieczny

dostęp do danych i licencji, będąc poza biurem?

My rozwiązaliśmy ten problem za pomocą specjalnego programu,

który działa w tle. Tworzy on specjalny, nazwijmy to –

„szyfrowany tunel” – który umożliwia bezproblemową komunikację

poprzez zapory sieciowe. Być może brzmi to w sposób bardzo

skomplikowany, ale spróbujmy prześledzić krok po kroku, jak

skonfigurować takie połączenie.

Co nam będzie potrzebne?

• Komputer z systemem Windows – poczynając od XP, do

najnowszego,

• połączenie z Internetem,

• program do obsługi sieci prywatnych VPN.

Sieci prywatne to temat bardzo szeroki. Połączenia można

realizować na poziomie sprzętowym, sprzętowo-programowym, lub

tylko programowym. Metody sprzętowe są stosunkowo drogie,

przeważnie służą do łączenia dużych oddziałów firm.

Sprzętowo-programowe mają pewne ograniczenia, np. często

należy dokupić dodatkowe oprogramowanie do komunikacji z

urządzeniem. My zajmiemy się tylko trzecią metodą – w całości

programową. Na wszystkich komputerach zainstalujemy program do

sieci prywatnych.

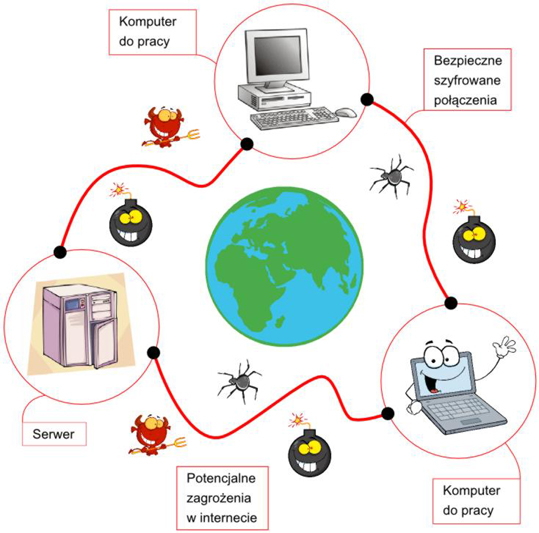

Jak to działa?

Proszę wyobrazić sobie kilka miast, oraz drogi, które je

łączą. Jadąc taką drogą musimy stosować się do zasad ruchu,

jesteśmy widziani przez każdego, każdy może wjechać na naszą

drogę i z niej zjechać. Postanawiamy wybudować tunel pomiędzy

dwoma miastami – dostępny tylko dla nas. Do tunelu nie można

wjechać, ani wyjechać w środku – jedynie na początku lub na

końcu. Tylko my mamy możliwość wjazdu do tego tunelu. Co

więcej, jest on prawie niewidoczny dla innych, a nawet jeśli

ktoś go znajdzie – oraz udałoby mu się zajrzeć do środka

(bardzo małe szanse) – to niczego nie zobaczy, ponieważ cała

komunikacja jest szyfrowana.

Rys. 1

Budowa takiego tunelu na

rzeczywistej drodze jest nierealna (chyba, że w Warszawie,

tutaj wszystko jest możliwe :D – przyp. redakcji), ale na

komputerze zajmie to tylko kilka minut.

Do sieci VPN użyjemy programu hamachi. Tak, komputerowi

gracze od razu skojarzą go z obsługą serwerów gier, ale to

bardzo inteligentne narzędzie, które ma o wiele większe

możliwości. Serwer gier to tylko jeden ze sposobów

wykorzystania (nawiasem mówiąc, graficy komputerowi i

inżynierowie bardzo często korzystają np. z myszek

dedykowanych dla graczy, więc dlaczego nie skorzystać także z

oprogramowania? – przyp. redakcji).

Koszty, koszty...

Sieć prywatna hamachi jest płatna, jeżeli liczba

komputerów tej sieci przekroczy 5. Rozszerzenie sieci z 5 do

32 komputerów kosztuje około 30 Euro i jest to opłata roczna.

W wielu małych firmach będzie to wystarczające rozwiązanie.

Rozszerzenie do 256 komputerów kosztuje około 100 Euro na rok.

Na potrzeby artykułu wykorzystamy bezpłatną sieć.

Co będziemy robić?

1. Utworzymy nową sieć hamachi oraz dołączymy do

niej komputery.

2. Podłączymy się do licencji sieciowej ZWCAD+.

3. Podłączymy dyski sieciowe.

Instalujemy naszą sieć hamachi

Zaczniemy od założenia konta, za pomocą którego będziemy

zarządzać siecią. Wejdźmy na stronę hamachi (link

tutaj). Ponieważ jeden obraz zastępuje 1000 słów, całą

procedurę postaram się zobrazować zrzutami ekranu.

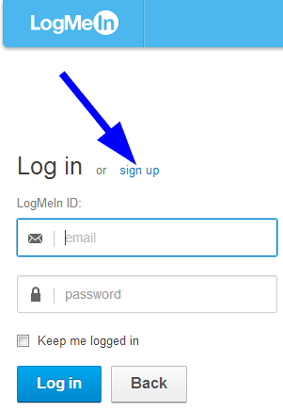

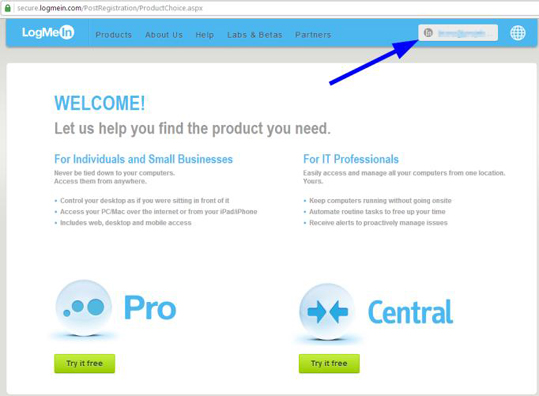

Tworzymy konto w serwisie, które

umożliwi zakładanie sieci oraz zarządzanie nią. Wchodzimy na

stronę hamachi. Klikamy w prawym górnym rogu „Log in”.

Za pomocą tego konta będziemy zarządzać siecią – dodawać,

usuwać komputery oraz określać uprawnienia danego komputera.

Rys. 2

Domyślnie wyświetli nam się

strona do logowania. Ponieważ nie mamy jeszcze konta, klikamy

„Sign up”, co spowoduje przejście na stronę umożliwiającą

utworzenie nowego konta.

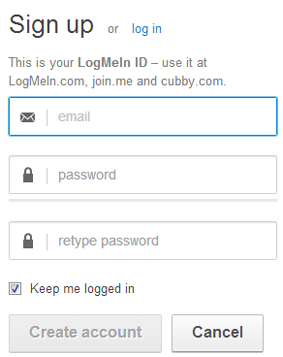

Rys. 3

Do utworzenia konta będziemy potrzebować:

• adresu e-mail,

• hasła (hasło musimy wpisać dwa razy). Tych danych będziemy

później używać do zarządzania siecią, daletego bardzo proszę

je zapamiętać. Warto także mieć na uwadze, że bezpieczeństwo

całej sieci będzie zależało od jakości wprowadzonego hasła

(nie polecamy bardzo często wpisywanego np. CAD123 – przyp.

red.).

Po wpisaniu odpowiednich danych, klikamy „Create account”. Na

podanego podczas zakładania konta maila otrzymamy wiadomość

informującą o założeniu konta. Proszę ją potwierdzić.

Rys. 4

Klikamy ponownie w prawy górny róg, ale teraz już pojawi się

tam nasz adres email. Po kliknięciu otworzy się strona, na

której możemy dodać nową sieć.

Rys. 5

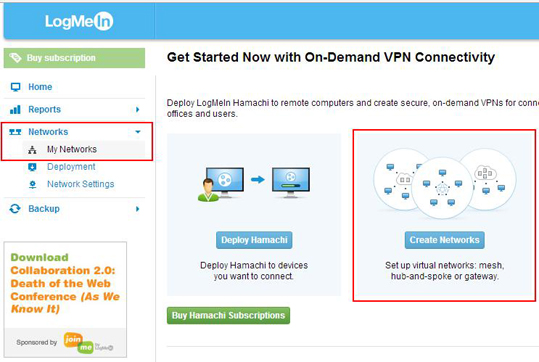

Z lewego menu wybieramy „Networks”, a następnie „My Networks”.

Ponieważ nie posiadamy żadnej sieci, wybieramy opcję tworzenia

nowej sieci – „Create networks”.

Rys. 6

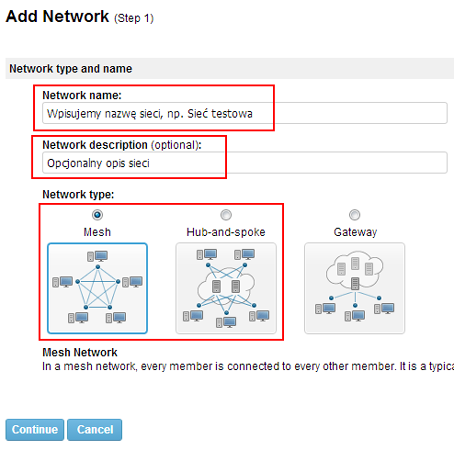

System zapyta o nazwę i opis

sieci. Możemy tutaj wpisać dowolne dane (ale tak, abyśmy mogli

później bez problemu zidentyfikować utworzoną sieć :)).

W polu „Network type” wybieramy strukturę sieci. To jest

pierwszy poważny wybór.

Jeśli nie jesteśmy pewni, albo nie mamy ochoty czytać uwag

poniższych uwag, możemy wybrać „Mesh”. I tak:

• Mesh – oznacza, że wszystkie komputery będą widziały siebie

nawzajem, czyli każdy będzie połączony z każdym,

• Hub-and-spoke – będziemy mogli wybrać, który komputer będzie

pełnił rolę serwera, a który będzie tylko klientem serwera (to

chyba bardziej profesjonalne rozwiązanie – przyp. redakcji).

Nie oznacza to wcale, że klienci nie będą połączeni nawzajem.

Klienci nie będą tylko widzieć innych klientów w specjalnym

oknie aplikacji, o którym napiszę za chwilę.

Rys. 7

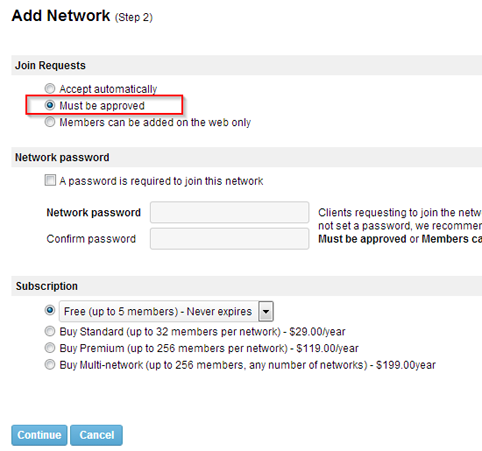

Kolejny ważny krok – określamy, w jaki sposób będziemy dodawać

nowe komputery do sieci.

My wybieramy „Must be approved” co oznacza, że klient będzie

nieaktywny do czasu, gdy wejdziemy na stronę i zaakceptujemy

go, ale zademonstruję to później. Opcję tę możemy zresztą

zmienić w dowolnej chwili.

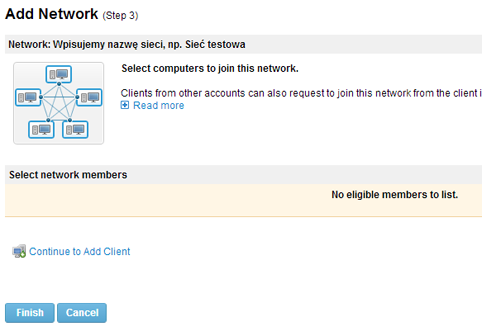

Rys. 8

Konfiguracja sieci zakończona, możemy już dodawać klientów.

Klikamy „Finish”.

Rys. 9

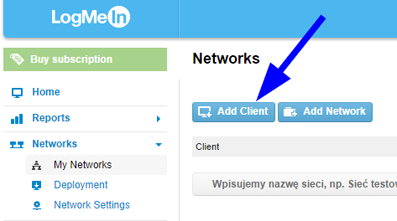

Sieć jest w pełni skonfigurowana. Dodajmy teraz komputery do

sieci. W tym celu trzeba kliknąć przycisk „Add Client”.

Rys. 10

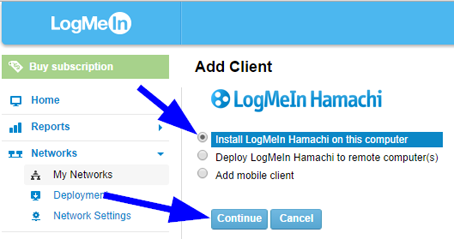

Pobierzemy wersję instalacyjną programu, którą trzeba

uruchomić na komputerze lokalnym, „przeklikując” cały proces

instalacji. Plik, który pobierzemy, nazywa się Hamachi.msi.

I po pobraniu uruchamiamy go.

Rys. 11

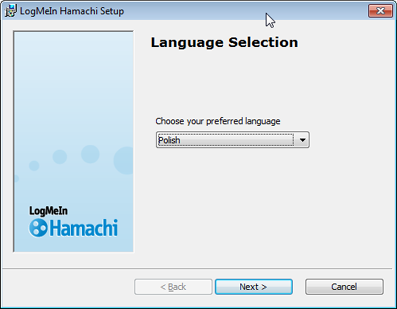

Wybieramy język programu i „przeklikujemy” instalację – „Next

>”. Podczas procesu instalacji zostanie zainstalowana

dodatkowa logiczna karta sieciowa. To właśnie przez nią będzie

się odbywała komunikacja.

Rys. 12

Po zakończeniu instalacji naszym oczom ukaże się okno

aplikacji (rys. 13). Będzie ona uruchamiała się razem z

systemem operacyjnym i będzie działać w tle (nie będzie jednak

powodowała zbytniego obciążenia systemu, jej działanie nie

będzie w zasadzie odczuwalne – przyp. redakcji). Najpierw

jednak musimy dołączyć komputer do sieci.

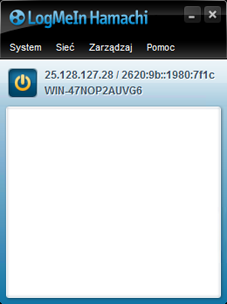

Rys. 13

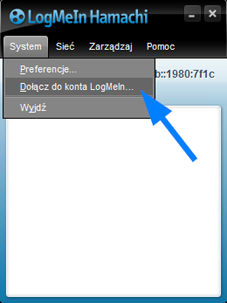

Wybieramy „System -> Dołącz do konta LogMeIn”. Wyświetlone

zostanie okno, jak poniżej...

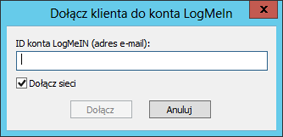

Rys. 14

...do którego trzeba wpisać

e-mail, którego użyliśmy do utworzenia konta w kroku trzecim

(rys. 4).

Rys. 15

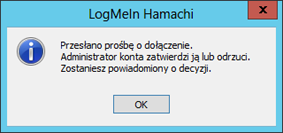

Teraz hamachi wie, że ktoś chce dołączyć do sieci, ale

nie zezwoli na to, dopóki administrator sieci ręcznie nie

zatwierdzi dołączenia.

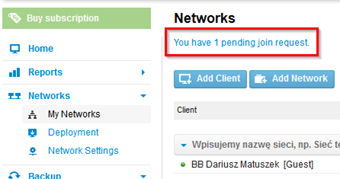

Rys. 16

W tym celu logujemy się na stronie

hamachi. Wyświetlone zostanie powiadomienie, że ktoś

chce się przyłączyć do sieci. Klikamy je, a wtedy będziemy

mieli możliwość...

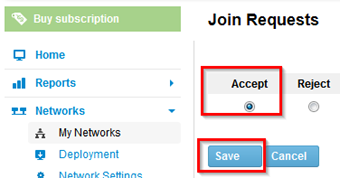

Rys. 17

...zaakceptowania lub odrzucenia komputera osoby, która chce

dołączyć do sieci. Ten komputer jest znany, więc oczywiście

zezwalamy na dołączenie do sieci – „Accept”. Wybranie „Reject”

powoduje odrzucenie komputera. Następnie zapisujemy ustawienia

– „Save”.

Rys. 18

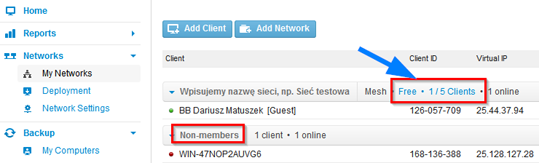

Teraz moglibyśmy się spodziewać, że komputer zostanie włączony

do sieci. Jednak tak się nie dzieje. Dlaczego?

Otóż komputer został tylko dodany do konta (możemy nim

zarządzać), ale nie znajduje się w żadnej sieci; uwidoczniony

jest zresztą na liście klientów bez żadnej sieci (Non-members).

Klikamy w link „Free 1/5 Clients” (sieć bezpłatna do 5

użytkowników – przyp. redakcji),

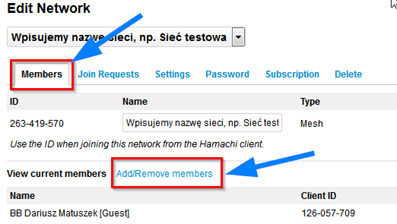

Rys. 19

a następnie „Members” i „Add/Remove

members”.

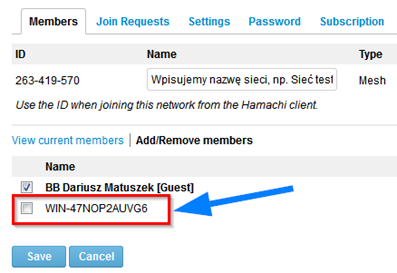

Rys. 20

Teraz zaznaczenie „ptaszka” przy

nazwie komputera włącza go do sieci, a jego usunięcie –

wyklucza z sieci. „Ptaszkujemy” nasz komputer i klikamy „Save”.

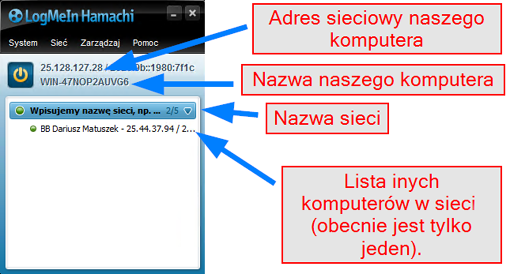

Rys. 21

To już na szczęście prawie koniec konfiguracji. Jeśli cały

proces przeprowadziliśmy prawidłowo, to w oknie aplikacji na

komputerze włączy się sieć oraz wyświetleni zostaną klienci

tej sieci.

Jeśli przy nazwie komputera widnieje zielona „bombka”, oznacza

to, że wszystko jest w porządku.

Aby sprawdzić łączność z innym komputerem, klikamy w niego na

liście 2 razy...

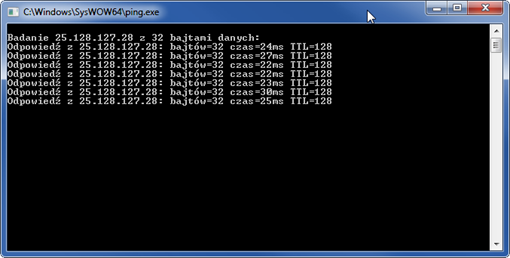

Rys. 22

...a wtedy pojawi się okno z komunikatem widocznym poniżej.

Rys. 23

Jeśli tak wygląda (rys. 23) i

inny komputer odpowiada w czasie poniżej 100 ms – to wszystko

działa prawidłowo.

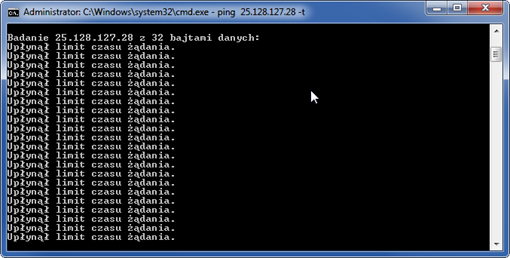

Z kolei okno z takim komunikatem

(rys. 24) wskazuje na brak

łączności. W kolejnych odcinkach cyklu zajmiemy się

rozwiązywaniem problemów z łącznością, ale obecnie – w

przypadku braku łączności – najprostszym rozwiązaniem jest

ponowne uruchomienie komputera.

Rys. 24

Od tego momentu komputery mogą się już komunikować poprzez

sieć prywatną. Oczywiście trzeba dodać więcej niż jednej

komputer do sieci, aby miało to sens. Skoro mamy sieć,

zacznijmy ją wykorzystywać.

1 z

2

>

[ powrót na stronę główną

] |

Blog monitorowany

przez:

|

![]()